Hola amigos, desafortunadamente tuve mi tercer infarto cerebral el viernes de la semana pasada, un tal "TIA", que significa que la obstrucción fue "solo" pasajera, pero otra de mis arterias al cerebro esta bloqueada. Así que por favor me perdonan si algún día dejo de contribuir. Habré recibido la respuesta definitiva a que viene después de muerto! Hago lo posible por retardar este evento y en las tomografías del cerebro se pudo ver que mi cerebro a creado nuevas venas para surtir energía a partes de mi cerebro. Otro beneficio de nuestra afición!

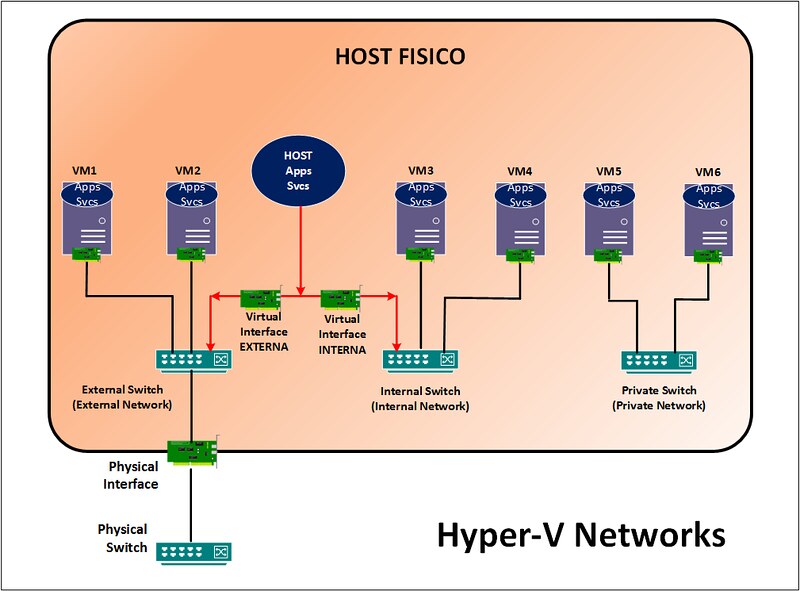

Siguiendo mis actividades algo desorganizadas por estar tratando de desarrollar mi "vista" a las tecnologías correspondientes, ayer me metí a la máquina virtual creada para "Docker en Windows", una VM que se crea bajo Windows 10 Pro cuando se activa la funcionalidad de "Hyper-V", requisito para instalar y activar Docker en el entorno de Windows 10! Resulta que Docker crea una máquina virtual con Linux y que "Docker para Windows 10 Pro y Enterprise". También leí que aproximadamente en 3Q17 Microsoft en su programa

"Windows Insider" hará posible un acceso previó para personas interesadas a los avances de esta tecnología, dizque ya disponible en las versiones mencionadas arriba de Windows 10, para Windows Server 2016.

Aparentemente Microsoft ha tomado la decisión estratégica de adoptar e implementar la tecnología de la containerización en sus productos. Que lindo ver que mi opinión de la importancia de la tecnología de la containerización, siendo Docke la herramienta, se está confirmando para mí! Es muy probable que ha razón de esto puedo usar la máquina virtual creada usando el servicio del os WIndows Hyper-V al instalar Docker. La forma aparentemente mas adecuada de manejar Docker en el Entorno de Windows es "PowerShell for Windows", otra de las funcionalidades disponibles en las versiones de Windows 10 apoyadas! Ayer me metí en la VM de Docker usando PowerShell y pude instalar una versión básica de Ubuntu que es realizada como contenedor con Ubuntu., significa sin el escritorio y los programas disponibles para ello en Ubuntu. Resulta que soy muy, pero muy principiante en usar Linux sin el escritorio. He utilizado la funcionalidad llamada "Terminal" dentro de Ubuntu esencialmente para instalar aplicaciones y sus aplicaciones en Ubuntu. Si recuerdo lo necesario para saber que tengo que instalar aplicaciones en un lugar dentro del árbol de archivos en Ubuntu. Hay diversas formas donde poder instalarlo y como resultado funcionan, pero se que existen métodos preferidos.

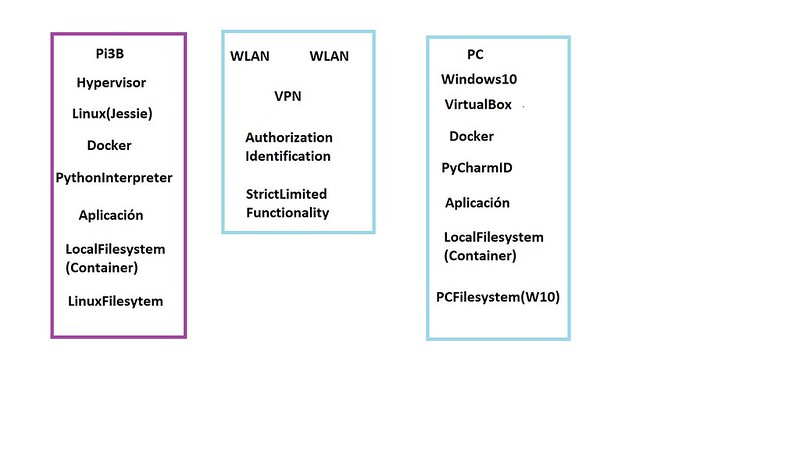

Otro aspecto que tengo que considerar es relacionado a como se usa la tecnología de los contenedores. Existe una diferencia esencial con el como organizar la instalación de aplicaciones en una VM con la metodología de los contenedores. En esto, llamémoslo en corto "Docker", cada contenedor debe contener un solo "proceso". Según lo entiendo, Ubuntu disponible en la VM creada al instalar Docker, "MobiLinuxVM", pone a disposición un Kernel de Linux básico. El instalar Ubuntu en esa VM usando Docker es crear un contenedor en la vm MobiLinuxVM que entonces contiene Ubuntu. Así según creo entender Si quiero instalar el interpretador "Python 3.6", la versión actual de "Python", esto debería ocurrir en un contenedor adicional. Siguiendo por ese camino mi IDE preferida para Python, "PyCharm", debería instalarlo en otro contenedor. En Docker, contenedores se organizan de forma algo similar a los "Shields" en el entorno de "Arduino". Los Shields en Arduino son placas conectadas a la placa Arduino que ponen funcionalidades adicionales disponibles al "Arduino". Equivalentemente Docker tiene algo que creo que llama "Orchestración" y que es el organizar las relaciones entre los contenedores. He estado metiéndome de forma aún muy vaga en esos temas, pues juegan un papel muy importante para establecer "sistemas mas seguros" con Docker y hacerlo de manera muy controlada. Autorizaciones y autenticaciones y encriptadas tienen como objetivo el definir exactamente a que árboles de archivos (file systems" la aplicación en un contenedor requiere acceder y con cuales derechos de interacción, solo leer, escribir, modificar. Igualmente se define que es lo que un cierto contenedor publica asiéndola accesible a otros contenedore y quienes exclusivamente tienen el permiso de acceder con que derechos. Dentro de estos temas está también el como permitir el acceso de una aplicación, en mi caso la IDE PyCharm, a un interpretador de Python que se encuentra dentro de otro contenedor y el que esta disponible en la placa Raspi.

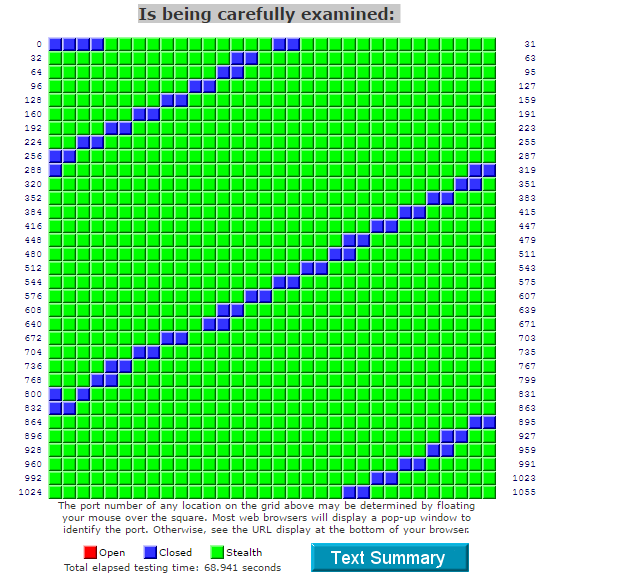

Así, el diagrama de la estructura informática de mi taller electrónico lo presenta:

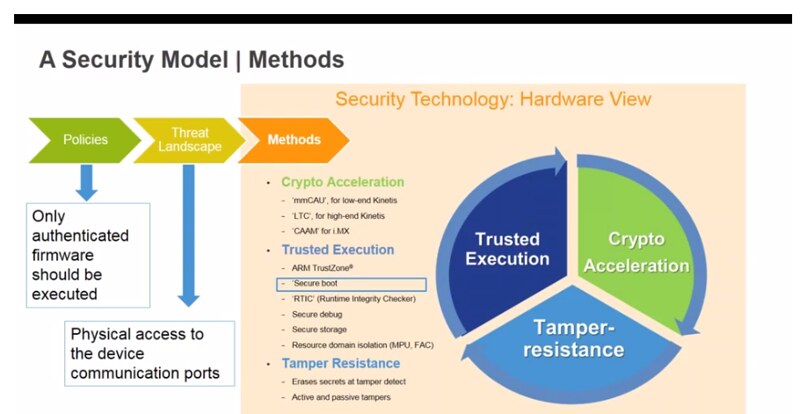

Aquí un gráfico que da una vista "total" de los aspectos de un sistema de seguridad, que es lo que me estoy esforzando por recrear en el entorno de mi taller:

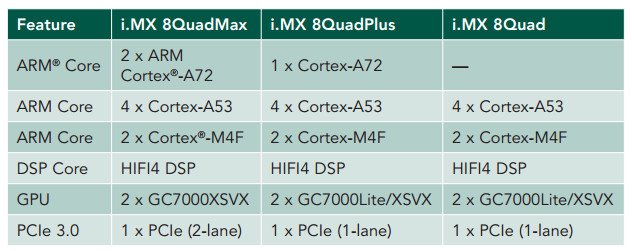

Este gráfico viene de NXP en sus presentaciones de sus controladores "i.MX8" que permiten implementar un sistema de seguridad de acuerdo al gráfico y para el cual los controladores i.MX8 tienen las funcionalidades físicas óptimas:

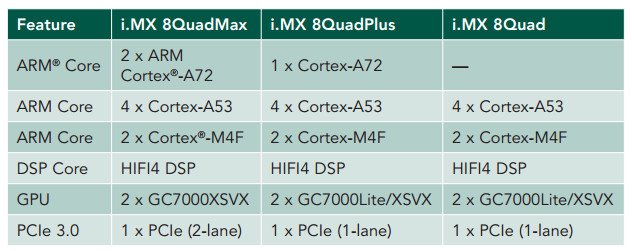

Aquí el gráfico de las versiones anunciadas de controladores i.MX8. Vale resaltar algo que leí en una revista alemana de electrónica muy prestigiosa, "Markt&Technik". El futuro del IoT y del IIoT depende no solo de la existencia de una aplicación que imponga estas tecnologías como lo fue en su tiempo los tales "Smartphones", sino también de un ecosistema de software que haga el uso de estas tecnologías manejables para un público técnico mas amplio! Quien ha sido lo suficientemente interesado en lo que publico sabrá de que esfuerzo me exige el entender las diversas tecnologías y funcionalidades relacionadas tanto a su implementación en controladores, donde los "i.MX8 de NXP son los mas avanzados que he podido descubrir, sino también de las tecnologías en el campo informático relacionadas. Son por una lado las tecnologías de virtualización en el entorno embebido y aquella de Docker y por otro lado el como implementar estas en los recursos físicos, mis esfuerzos los documenta el gráfico sencillo de mi arquitectura informática para la plataforma de mi taller electrónico y a la larga el uso de la tecnología en mi modelo de un velero que hago como modelista naval.

Siempre he notado que tengo la habilidad de reconocer desarrollos técnicos que van a resultar ser importantes y el de como aplicar estas tecnologías. Así, unas 4 décadas hará fue lo de los controladore en sistemas gráficos que me resulto en un súper empleo en una de las mas grandes empresas de semiconductores gringa, que luego volví a beneficiarme en mi carrera tanto la línea técnica como mas tarde en aquella como ejecutivo. Ahora estoy totalmente convencido, que quién hoy "entienda" los temas relacionados a la seguridad de sistemas embebidos, del rol de las técnicas físicas como la tal "TrustedZone" y las informáticas como la virtualización en sistemas embebidos como aquella de Microsoft "Hyper-V" y aquellas relacionadas a los contenedores y Docker y "sabe" como todo esto interacciona en un sistema embebido podrá escoger donde trabajar y que sueldo recibir! Yo, hace 4 décadas, así fuí empleado por "National Semiconductor" con un súper sueldo, con un flamante y nuevo BMW 5e como carro para uso privado y profesional y que acabé viajando por el mundo en avión en primera clase! Escribo esto no para vanagloriarme personalmente y satisfacer mi ego, sino como persona en los días finales de mi existencia para compartir con Ustedes mi opinión que las posibilidades profesionales de aquel que se meta a fondo en esto. Son carreras esperando a aquellos que tomen estas oportunidades y los que Dios ha dado la capacitación! Esto no requiere de estudios universitarios y de diplomas. Tales estudios acaban no ser mas que el distribuir conocimientos que dan una sólida base de capacitación y por lo tanto ya madurados. Hablamos de campos que ofrecen fantásticos empleos que se mueven en la vanguardia tecnológica!