Follow along with the video below to see how to install our site as a web app on your home screen.

Nota: This feature currently requires accessing the site using the built-in Safari browser.

No, eso no tiene nada qué ver.con referencia a apartar filtros mac, no estaré quitando Wi Fi a mi celu que es Iphone?

Por eso siempre digo "direccion de capa MAC", por que me sucedio varias veces que confundian con los productos de Apple.No, eso no tiene nada qué ver.

Una cosa es una MAC Address y otra cosa es la abreviación Mac (Macintosh - Apple)

Claro, mi hijo cuando tenía 12 años ya había sacado todas las claves de las redes disponibles localmente.Mi experiencia me dice que cualquier niño de 8 años con un pen drive y una distro de Kali, puede arruinarle el día a cualquier desprevenido, sin necesidad de ser cracker.

No hay que confundir el Cracking con el Hacking, ambas cosas son totalmente diferentes.TODAS LAS CONTRASEÑAS SON CRACKEABLES

Ahí es donde entran los "tutoriales de youtube" y eso no hace a nadie un Hacker, los vuelve unos Copy Paste.Después de eso, todo se reduce a un comando: aircrack-ng. La única variable es el tiempo que le llevará al generador de diccionario embocar la clave, pero tarde o temprano una combinación de caracteres y/o espacios va a coincidir con la clave encriptada y el cartelito KEY FOUND! aparece.

Esto me esta gustando!!!!

El que cree que una contraseña es la salvacion, esta muy j0did0.

La seguridad es un proceso (siempre hay que estar revisando y corrigiendo), pero hay muy buenas practicas que se deben aplicar pars reducir lo maximo posible la superficie de ataque, algunas son:

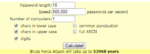

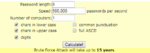

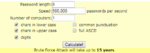

Contraseñas de 12 o mas letras + numeros + simbolos, siempre con mayusculas y minusculas mezcladas.

Rotacion de claves de una vez por mes sin repeticion durante 14 meses.

Validacion de claves con un servidor Radius.

Usar cifrado WPA2 (obligatorio)

Si es posible, no broadcastear el SSID.

Agregar autorizacion por MAC.

Desactivar WPS.

Y esto para comenzar a trabajar medianamente en serio.

Cuando uno hace seguridad informatica debe tenerven claro que la seguridad se estratifica en "capas" y que cada capa tiene por funciones:

1- complicar a quien intente realizar el ataque tratando, si es posible, de que desista.

2- dar tiempo a detectar el ataque y buscar que quien ataca deje el mayor rastro posible.

Despues sigo si quieren...

Todas, reitero TODAS LAS CONTRASEÑAS SON CRACKEABLES. Desautorizás un cliente, y cuando el cliente manda la contraseña al router (encriptada, obviamente) el atacante (yo lo hice con todos mis vecinos) intercepta el handshake y ya tiene la contraseña. Después de eso, todo se reduce a un comando: aircrack-ng. La única variable es el tiempo que le llevará al generador de diccionario embocar la clave, pero tarde o temprano una combinación de caracteres y/o espacios va a coincidir con la clave encriptada y el cartelito KEY FOUND! aparece.

Para fortuna, los routers de hoy en día se bloquean tras tantos intentos fallidos de claves wps, de manera que ese método de fuerza bruta ya no va, pero aún así, mejor desactivarlo, como dicen arriba, dado que a veces se puede aprovechar.

Los programas para realizar auditorias considerados buenos no suelen estar en windows, por ello es que se crea un pendrive, disco booteable o incluso se puede emplear una máquina virtual, aunque hay un excelente programa que si funciona en windows y una vez obtenido el handshake y convertido para que ese programa lo tome es notablemente más rápido que el de la máquina virtual, al aprovechar el gpu de la pc. Claro, tienes que haber creado previamente el diccionario a usar

Los programas para realizar auditorias considerados buenos no suelen estar en windows, por ello es que se crea un pendrive, disco booteable o incluso se puede emplear una máquina virtual, aunque hay un excelente programa que si funciona en windows y una vez obtenido el handshake y convertido para que ese programa lo tome es notablemente más rápido que el de la máquina virtual, al aprovechar el gpu de la pc. Claro, tienes que haber creado previamente el diccionario a usar y es que desde win no se puede poner en modo monitor ninguna tarjeta de red wifi, lo cual lo hace absolutamente inútil.